連線

在涉及更多細節前,我們先在下面的表中提供一些“常見的”埠號:

| 通訊傳輸協定 |

傳輸埠 |

註記 |

| ftp-data |

TCP 20 |

ftp是一種用於不同機器之間檔案傳輸的協定。 |

| ftp |

TCP 21 |

|

| Ssh |

TCP 22 |

ssh 是用於從一台機器到另一台機器的遠端登入協定。 |

| telnet |

TCP 23 |

telnet 也是用於從一台伺服器至另一台伺服器的遠端登入。 |

| Smtp |

TCP 25 |

smtp是郵件用戶端用來發送郵件,或從其他郵件伺服器接收郵件的。 |

| DNS server |

TCP 53/ UDP 53 |

域名服務 |

| www ( http ) |

TCP 80 |

|

| pop3 |

TCP 110 |

pop3是郵件用戶端用來從郵件伺服器調轉已收到的郵件。 |

| netbios-ns |

TCP 137/UDP 137 |

NetBios是一種網路名稱服務,主要用於微軟視窗主機環境以及Samba伺服器間的檔案資料分享 |

| netbios-dgm |

TCP 138/UDP 138 |

NetBios資料框架服務 |

| netbios-ssn |

TCP 139/UDP 139 |

NetBios 交談服務 |

| imap3 |

TCP 220 |

|

| https |

TCP 443 |

http over SSL ( HTTP SSL加密 ) |

| Imaps |

TCP 993 |

Imap over SSL(IMAP SSL加密) |

| pop3s |

TCP 995 |

Pop3 over SSL(POP3 SSL 加密) |

Azblink系統套裝軟體用以下的通訊埠,來進行以網頁為主的應用:

TCP 80

TCP 443

TCP 8080

TCP 8081 (網路信箱)

TCP 8082 (管理網頁)

下列的埠是針對VPN:

UDP 1194 ( OpenVPN )

傳輸埠轉送 (Port Forwarding)

大致上, 傳輸埠轉送 是用來將抵達邊界控制路由上某個特定埠的傳輸,轉送到邊界控制路由內部另一台伺服器上。邊界控制路由內部的相應伺服器就會處理此請求,並向發送請求的那台主機發出回覆。用http和https傳輸來舉例,他們分別是TCP埠80和433。如果我們啟動邊界控制路由的 傳輸埠轉送 功能,使之轉送所有TCP埠80和433的傳輸給一個內部伺服器A,那麼伺服器A將會處理TCP埠80和433的所有請求,透過送回相應html頁面到http或https發出請求的地方,來接受http和https傳輸。

傳輸埠轉送 的操作原則是:邊界控制路由會在傳進相關通訊埠的傳輸上,執行DNAT(目的網路位址轉換),在每個封包的IP標頭中,將初始目的IP位址替換為新的目的IP位址。在此狀況下,到達某個特定邊界控制路由埠的傳輸封包,將會被轉送給一個內部伺服器。當內部伺服器執行了該“轉送請求”,從內部伺服器返回到外部主機的回覆將會首先通過邊界控制路由。邊界控制路由會透過在IP標頭處替換來源IP位址,而在網際網路埠eth0處的每個外發封包上執行SNAT(來源網路位址轉換)。

請注意,您不需要明確地指定任何SNAT規則去改變來源IP位址。邊界控制路由在自動處理時,會很小心地將每個外發封包替換為網際網路介面eth0的IP位址。

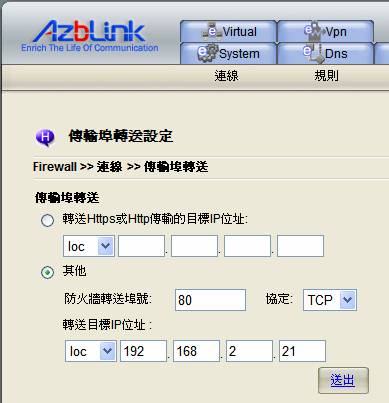

此處的設定頁面,允許您透過僅指定內部伺服器的IP位址來轉送http和https的傳輸 (分別是TCP 埠 80和443 )。 對於其他類型的傳輸,您需要去鑒別它是否是TCP或UDP及相應的埠。

傳輸埠轉送 功能提供了如此的應用可能:透過 傳輸埠轉送,部分的處理工作可以分派給其他主機(按其TCP 埠或UDP埠 而傳輸到不同的內部伺服器),如此可減輕的部份主機的工作負荷。

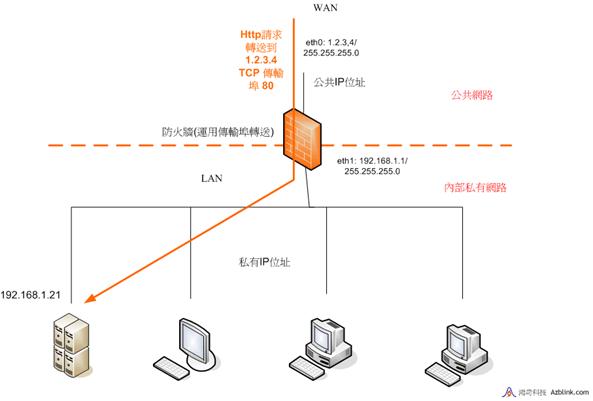

我們用一個簡單的例子來解釋如何使用此功能。假設邊界控制路由的網際網路(WAN)介面eth0擁有公共的IP位址1.2.3.4,內部網路(LAN)介面eth1擁有私有IP位址192.168.1. 1。邊界控制路由內部還有另一個伺服器192.168.1.21。我們要做的是:如果有一個自網際網路端發過來的HTTP請求,它的目的IP是1.2.3.4,我們要使用伺服器192.168.1.21去處理此要到達IP位址1.2.3.4的http傳輸(TCP埠80)。只需要透過指定內部伺服器的IP位址192.168.1.21來接受傳輸埠轉送,該內部伺服器就會處理此類傳輸了。

然而,一旦您那樣做,所有源於邊界控制路由外部的目的IP位址是1.2.3.4的http請求都將被轉送進內部伺服器。這意味著所有邊界控制路由外的http用戶都無法存取邊界控制路由上的html頁面。他們實際上看到的html頁面是位於IP位址是192.168.1.21的內部伺服器上的。

上述的描述是針對邊界控制路由外的用戶。如果用戶在邊界控制路由內,最好存取邊界控制路由上html頁面的方法是使用邊界控制路由LAN介面的IP位址192.168.1.1。

如果LAN中的用戶使用IP位址1.2.3.4來提出http要求呢?答案是:若下面章節中提到的LAN-NET路由迴路 的功能未被開啟,他們會從邊界控制路由上得到html頁面,而不會被轉送該要求到其他伺服器。然而,為簡便起見,建議使用LAN介面的IP位址,來避免管理邊界控制路由內用戶時,設定邊界控制路由時產生混淆。

傳輸埠轉送 功能的另一個重要特徵是:在邊界控制路由轉送過來的封包IP標頭中,儘管封包是源於外部且是由邊界控制路由轉送的,但其來源IP位址會被標記為邊界控制路由端LAN介面的IP位址。所以,內部伺服器在IP層級上,將不知道封包是從外部而來的。

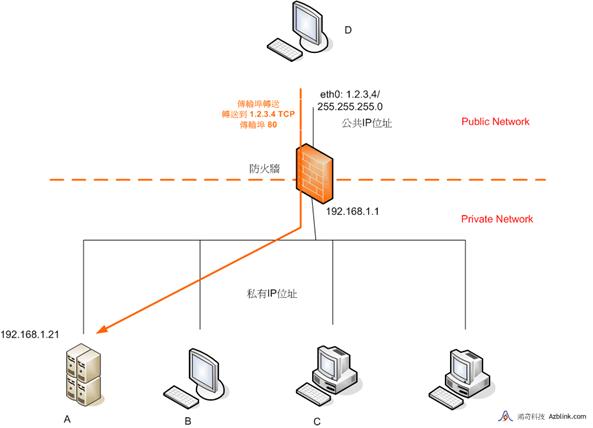

例如,在上面的圖表中,邊界控制路由外的主機D向邊界控制路由送出了封包,邊界控制路由將此傳輸轉送給一個內部伺服器A。在A處,那些被轉送過來的封包的IP標頭的來源IP位址被自動顯示為“192.168.1.1”。這是為了強制從A處返回的封包都經由邊界控制路由回到外部的主機D。所以,一旦您打開了邊界控制路由上的傳輸埠並轉送相關的傳輸至一個內部伺服器,邊界控制路由會隱藏所有IP層級的資訊。如果您想要在A處增加更多的保護措施,必須要在應用層級做設定。

路由迴路 LAN-NET Loopback

前面的設定頁面已設定了傳輸埠轉送,邊界控制路由將外部來的傳輸轉送給邊界控制路由內部的一台伺服器。但對於從其他由主機內發出的傳輸,如果邊界控制路由上的eth0的IP位址正被使用,即使傳輸埠轉送在開啟狀態,邊界控制路由也不會轉送此類傳輸至內部伺服器。為了回流源於邊界控制路由內部的傳輸,及傳輸埠轉送所記述轉送至內部伺服器的傳輸,您需要使用到此功能表頁。

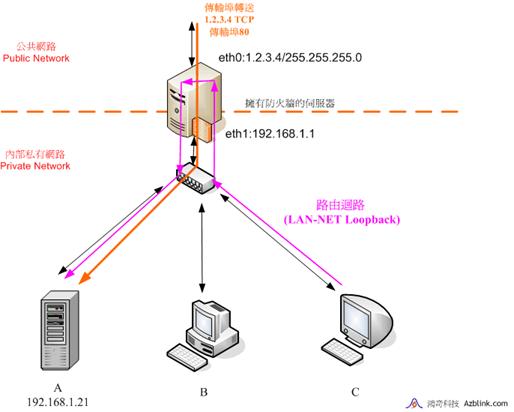

我們繼續上面描述的情景設定。邊界控制路由的網際網路介面eth0上擁有公共IP位址1.2.3.4,LAN介面eth1上擁有私有IP位址192.168.1.1。另外有一台IP位址為192.168.1.21的伺服器位於邊界控制路由內部。假設傳輸埠轉送功能在啟用狀態,並正在轉送抵達eth0、目的IP為1.2.3.4和TCP埠80的傳輸給192.168.1.21。讓我們作更深一步的探討:如果邊界控制路由內部的一台電腦(IP位址為192.168.1.100)想要使用http://1.2.3.4/,這台電腦的用戶實際上看得到在1.2.3.4或192.168.1.1上的html頁面嗎?

對於邊界控制路由外的主機來說,對此是沒有什麼問題的-它們可以看見192.168.1.21上的html頁面-這正是傳輸埠轉送的功能。但現在的問題是邊界控制路由內部的用戶。如果為了邊界控制路由內部用戶的需要而將http://1.2.3.4/ 轉送給192.168.1.21 ,LAN-NET路由迴路功能應被指定與傳輸埠轉送一起運作。

為了使LAN-NET路由迴路功能運行,您應在設定完成之後重新啟動機器。記住此功能必須要與傳輸埠轉送一起使用。

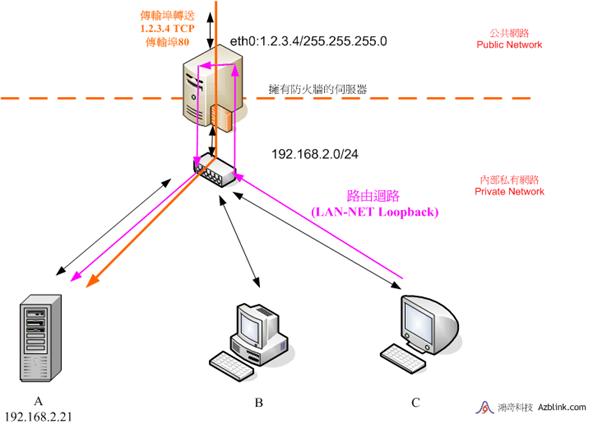

範例一:傳輸埠轉送 和LAN-NET路由迴路

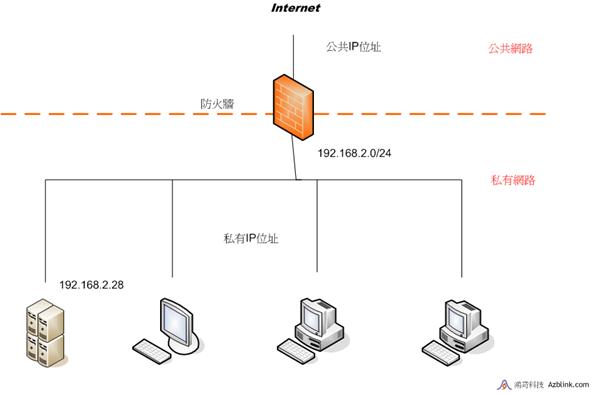

我們用一個例子來說明如何進行上面所提及的設定方法。下圖顯示了送至邊界控制路由外部介面埠80的傳輸會被轉送給一個IP位址為192.168.2.21的內部伺服器。本地網路是192.168.2.0/24。(意為每台機器都擁有像192.168.2. *如此的IP位址)

如果您只是想轉送TCP埠80的傳輸,在 傳輸埠轉送 頁面,可以如此設定

邊界控制路由轉送埠號: 80

協定 (Protocol): TCP

轉送目標IP位址: 192.168.2.21

按 送出 按鈕。然後等到完成LAN-NET路由迴路的全部設定後,重新啟動機器。

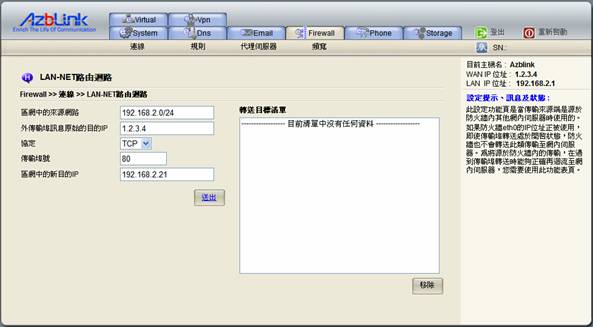

而在LAN-NET路由迴路頁面,應作如下設定:

區網中的來源網路: 192.168.2.0/24

外傳輸埠訊息原始的目的IP: 1.2.3.4

協定 (Protocol): TCP

傳輸埠號: 80

區網中的新目的IP: 192.168.2.21

按下 送出 按鈕,待那些變更都被送出後,點選右上角的重新啟動圖示重啟機器。有時,您清理了部份機器上的現有的連接後,也須重新啟動電腦。

更新封鎖的主機

我們能以邊界控制路由來阻止列入某些IP位址群中的一些IP位址(如1.2.3.4)或網路位址(如1.2.3.0/24),所傳送過來的傳輸。請牢記:這是以邊界控制路由來阻止到達的傳輸,而並非阻止向上述所列位址發出的傳輸。邊界控制路由只是單純的阻擋上述IP位址發送過來的傳輸。

但您可以使用一些由雙向“2-way”傳輸組成的網路功能。例如,您發送一個訊息給某台伺服器,這台伺服器會給您一個回應。所以,如果您從某個方向阻止了傳輸,相關的網路功能也就不運作了。

請注意該功能是在邊界控制路由處阻止源於指定主機或網路的傳輸。它不是用來防止源於邊界控制路由內部傳送到達該主機或網路的傳輸。換句話說,它是用來阻止到達(向內) 的傳輸。通常,這是用來阻止某個特定主機發過來的惡意攻擊。在一個網路協定的2-way傳輸情形下,可以透過阻止發送過來的傳輸的方法,來防止用戶存取那台特定的主機。

這裏澄清一件事:此處描述的功能不僅僅是阻止邊界控制路由外部的主機到達邊界控制路由,還可以透過將某些邊界控制路由內主機的IP位址加入列表的方法,來封鎖邊界控制路由內部的主機。

建議使用下面章節介紹的方法來阻止某個特定類型的、從LAN內向外發至網際網路的傳輸。

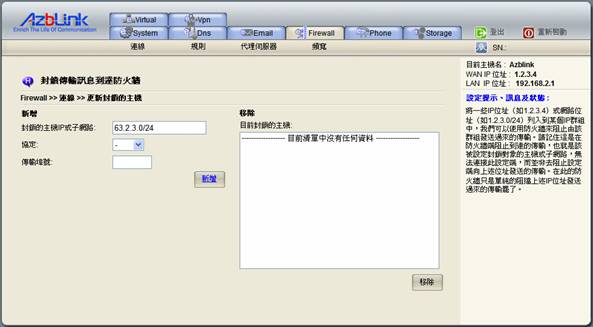

範例二:封鎖外部主機(此功能對某些用戶適用)

以下面的圖表為例。邊界控制路由內的網路是192.168.2.0/24。我們想要封鎖的是從63.2.3.0/24發出的所有傳輸。所以,在封鎖主機的功能表中,我們可以像下面如此設定:

封鎖的主機IP或子網路: 63.2.3.0/24

(協定和埠資料欄留空白,然後送出)

範例三:封鎖邊界控制路由內部的某主機

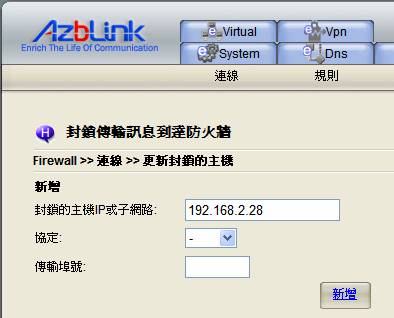

您也可以封鎖邊界控制路由內的某台主機。在上面的圖表中,如果我們想要封鎖的是IP位址為192.168.2.28的A主機,我們可以在封鎖主機功能表中作如下設定:

封鎖的主機IP或子網路: 192.168.2.28

在此狀況下,所有從主機A處發出的全部傳輸都將會被邊界控制路由駁回。

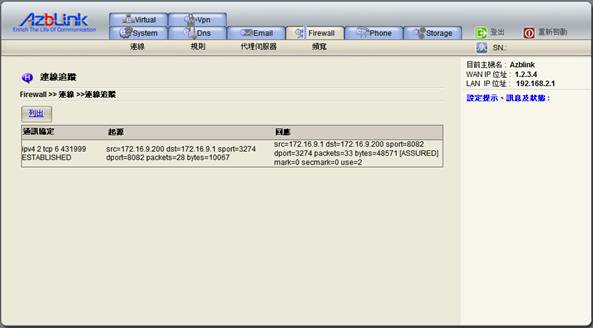

連線追蹤

如圖所示,按下列出按鈕,可將當時的連線狀態如通訊協定、目的端(dst)、來源端(src)、使用埠號(dport/sport)、封包個數長度(packets/bytes)等資訊,一一列表顯示在螢幕上供管理者參考。

|